간디의 세상

[Lab 1-4] Practical Malware Analysis WriteUp 본문

Lab 1-4

Lab01-04.exe

Questions

1. Upload the Lab01-04.exe file to http://www.VirusTotal.com/. Does it match any existing antivirus definitions?

이젠 VirusTotal에 안 걸리는게 이상할 정도다.

이번에도 61개로 꽤 많이 걸린다..

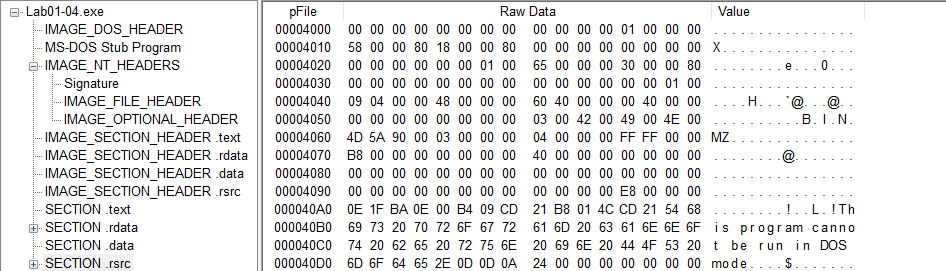

2. Are there any indications that this file is packed or obfuscated? If so, what are these indicators? If the file is packed, unpack it if possible.

Hell Yeah

Lab 1-3 에서는 fsg 패킹 푸느라 시간 엄청 썼는데 이번 문제는 패킹이 안 되어있다.

PEiD에서도 그냥 Microsoft Visual C++ 6.0에서 컴파일되었다고만 나온다.

VirusTotal도 마찬가지고, Virtual Size도 비정상적으로 크지는 않다.

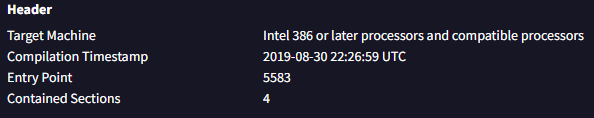

3. When was this program compiled?

앞에서 fsg 패킹 풀라고 한참 삽질하다 오니까 이런 문제 정도는 재밌어졌다ㅋㅋ

근데 VirusTotal에 처음 들어온 게 2011년인 걸 보니 2019년으로 보이도록 바이너리 제작자가 설정해둔 걸로 추정된다..

4. Do any imports hint at this program’s functionality? If so, which imports are they and what do they tell you?

그냥 파일 읽기, 생성 등 파일 제어 관련된 함수들인 것 같다.

advap32.dll이 좀 위험한 것 같은데 권한을 찾고 변경하는 함수이다.

5. What host- or network-based indicators could be used to identify this malware on infected machines?

BinText에서 확인할 수 있다.

이번에는 Lab 1-3과는 다르게 cmd에서 strings로 찾아도 결과가 같다.

Lab 1-3에서 strings로 문자열을 찾았을 때 제대로 안 나온 이유는 아직도 잘 모르겠다..

아무튼 \winup.exe와 \system32\wupdmgrd.exe가 있다.

wupdmgr.exe가 정상적인 윈도우 실행 파일인데 d를 붙여서 위장하는 녀석인 것 같다.

http://www.practicemalwwareanalysis.com/updater.exe

웹사이트에서 실행 파일을 다운로드 받도록 하는 기능이 탑재되어 있는 것으로 추정해본다..

Dependencies에서 확인한 dll 외에도 psapi.dll 등에서 함수들을 import 해오는 것 같다.

6. This file has one resource in the resource section. Use Resource Hacker to examine that resource, and then use it to extract the resource. What can you learn from the resource?

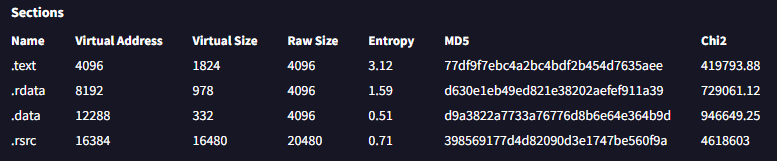

SECTION에 rsrc 섹션이 있다.

VirusTotal에서 봐도 상당히 큰 메모리를 차지하고 있다.

중요한 역할을 하는 리소스인가보다..

Resource Hacker를 사용하라고 해서 바이너리를 올렸는데 별게 없다..

이상하리만큼 큰 용량치고 헥스도 00으로 채워져 있다.

더군다나 SECTION인데 바이너리 속 바이너리인 것 마냥 파일 시그니처 같은 것들이 PE 속의 PE로 같이 들어가 있다.

뭔지 잘 모르겠다..

VirusTotal에서 리소스 형식과 SHA-256 토큰이 주어졌다.

이것도 뭔지는 모르겠다..

Resource Extract로 Lab01-04.exe 안에 있는 bin 리소스를 끄집어내봤다.

2019년에 컴파일된 것으로 보였지만 실제로 컴파일된 날짜로 추정되는 2011년 타임스탬프도 발견할 수 있었다.

URLDownloadToFileA 함수도 찾을 수 있고 strings에 URL 링크까지 있는 걸로 보아 해당 링크로부터 파일을 다운 받는 악성코드로 추정할 수 있을 것 같다.

'Security > Reversing' 카테고리의 다른 글

| 한미우호협회 사칭 hwp 악성 파일 분석해보기 (EPS, 코드 인젝션) (0) | 2024.05.25 |

|---|---|

| [Lab 3-1] Practical Malwware Analysis WriteUp (0) | 2024.05.11 |

| . (0) | 2024.05.04 |

| [Lab 1-3] Practical Malware Analysis WriteUp (0) | 2024.05.03 |

| [Lab 1-2] Practical Malware Analysis WriteUp (0) | 2024.05.03 |

| [Lab 1-1] Practical Malware Analysis WriteUp (0) | 2024.05.02 |