간디의 세상

[Lab 1-2] Practical Malware Analysis WriteUp 본문

Lab 1-2

Lab01-02.exe

Questions

1. Upload the Lab01-02.exe file to http://www.VirusTotal.com/. Does it match

any existing antivirus definitions?

VirusTotal에 당연히 걸린다.

2. Are there any indications that this file is packed or obfuscated? If so, what are these indicators? If the file is packed, unpack it if possible.

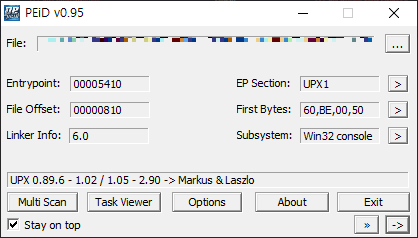

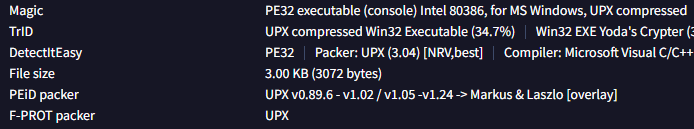

PEiD에서 UPX로 패킹되어 있는 것을 확인할 수 있다.

일반 탐색으로는 Nothing Found로 나오지만, 하드코어 탐색을 할 경우 UPX로 패킹되었음을 알 수 있다.

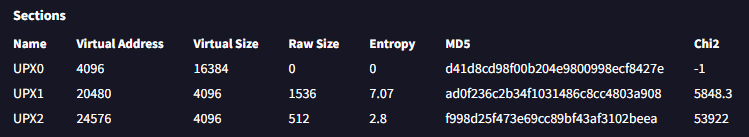

VirusTotal에서 Sections 탭을 보면 UPX0의 Raw Size는 0이지만, Virtual Size는 16384이므로 UPX0에 패킹을 해제하는 페이로드가 적혀있을 것으로 예상해볼 수 있다.

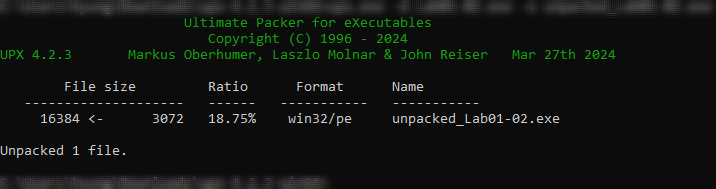

upx를 다운로드 받아서 명령어로 아주 간편하고 빠르게 언패킹을 할 수 있다.

현재 디렉토리에 unpacked_Lab01-02.exe 파일 생성

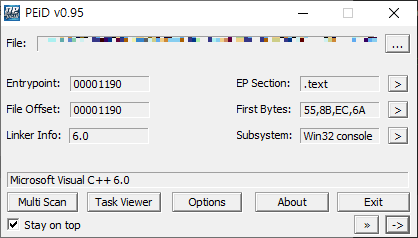

PEiD로 확인하면 패킹이 해제되었기 때문에 Microsoft Visual C++ 6.0에서 컴파일되었다고 나온다.

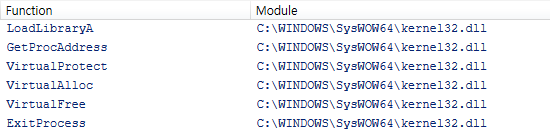

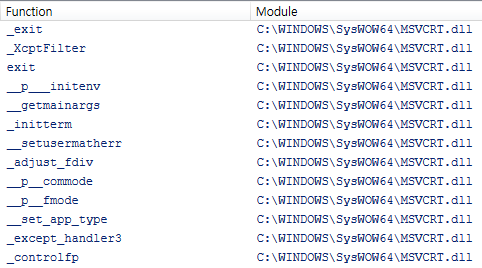

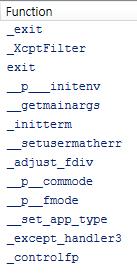

패킹하기 전과 후의 import 되는 함수에 차이가 확실히 있다.

패킹된 파일의 PE에서는 패킹 시 가상 메모리 공간에 wrapper를 할당했기 때문에 가상 메모리 구성과 관련된 함수가 보인다.

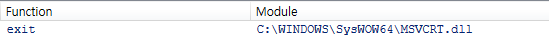

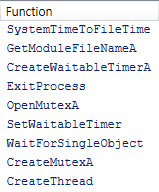

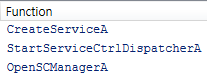

언패킹 후에 PE를 살펴보면 패킹되기 전 바이너리에서 사용되는 함수들을 볼 수 있다.

3. Do any imports hint at this program’s functionality? If so, which imports

are they and what do they tell you?

이전 문제에서도 확인할 수 있다.

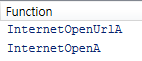

패킹된 PE에서는 가상 메모리 구성과 관련된 함수들을 import 하였음을 확인할 수 있으므로 패킹되었다는 것을 알 수 있었고, 언패킹된 PE에서는 위의 사진과 같은 함수들을 다양한 dll에서 import해서 사용한다.

다른 부분만 보고는 잘 모르겠다,,

WININET.dll이 그나마 얻을 정보가 있는 것 같은데 인터넷에서 URL을 여는 기능인 것 같다.

어떤 유형의 파일인지는 모르겠지만 피싱 사이트 또는 다른 악성코드를 다운로드하는 웹사이트를 열도록 하는 악성코드가 아닐까 조심스레 추측해본다..

4. What host- or network-based indicators could be used to identify this

malware on infected machines?

C:...>strings unpacked_Lab01-02.exe

!This program cannot be run in DOS mode.

Rich

.text

`.rdata

@.data

...

KERNEL32.DLL

ADVAPI32.dll

MSVCRT.dll

WININET.dll

SystemTimeToFileTime

...

OpenSCManagerA

_exit

...

_controlfp

InternetOpenUrlA

InternetOpenA

MalService

Malservice

HGL345

http://www.malwareanalysisbook.com

Internet Explorer 8.0strings를 통해 얻어낸 바이너리 속 문자열들이다.

그냥 봐도 인터넷 URL이 보인다.

http://www.malwareanalysisbook.com

'Security > Reversing' 카테고리의 다른 글

| 한미우호협회 사칭 hwp 악성 파일 분석해보기 (EPS, 코드 인젝션) (0) | 2024.05.25 |

|---|---|

| [Lab 3-1] Practical Malwware Analysis WriteUp (0) | 2024.05.11 |

| . (0) | 2024.05.04 |

| [Lab 1-4] Practical Malware Analysis WriteUp (0) | 2024.05.04 |

| [Lab 1-3] Practical Malware Analysis WriteUp (0) | 2024.05.03 |

| [Lab 1-1] Practical Malware Analysis WriteUp (0) | 2024.05.02 |